Sốc: Hacker đã có thể dễ dàng truy cập iPhone mà không cần mật khẩu

Mật mã đang trở thành biện pháp bảo mật tiêu chuẩn của hầu hết người dùng iPhone, nhưng nó có vẻ không còn an toàn.

Ngay cả trong sự hiện diện của các giải pháp sinh trắc học tiên tiến hơn, như Face ID, sự tiện lợi tuyệt đối và khả năng tiếp cận của một mật mã (passcode) với 4 hoặc 6 chữ số đã biến nó trở thành biện pháp bảo mật dự phòng lý tưởng.

Passcode của Apple chỉ cho phép nhập mật mã sai 10 lần, nhưng vẫn có thể bị vượt mặt.

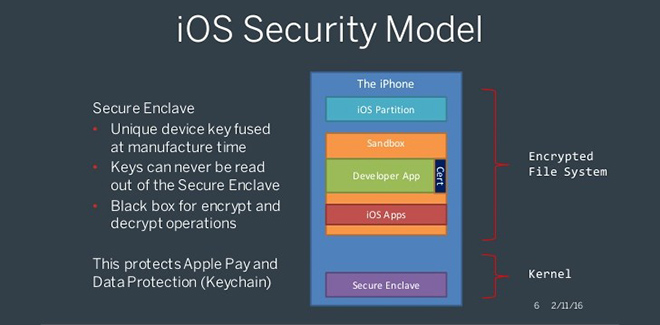

Cách hoạt động trên iOS rất đơn giản nhưng hiệu quả khi bạn chỉ có tổng cộng 10 lần thử nhập mật mã. Nếu không làm điều đó, dữ liệu sẽ tự động bị xóa để bảo mật. Số lần thử đầu vào được theo dõi bởi một mô-đun phần cứng, được gọi là Secure Enclave, mà không thể bị vô hiệu hóa hoặc phá vỡ trực tiếp. Như một biện pháp bảo mật, mỗi lần nhập pin liên tiếp có thời gian xử lý lâu hơn một chút.

Vấn đề là cách thức này của Apple đã bị vượt mặt với phương pháp hack mới nhất, bằng cách gắn một thiết bị đầu vào với iPhone để đảm nhận như công cụ nhập mật mã. Hacker có tên biệt danh Hickey đã chứng minh điều này.

Theo Hickey, thay vì nhập mã từng cái một và sau đó chờ xác nhận, bạn thực sự có thể tạo tất cả các kết hợp trong một chuỗi đầu vào dài, không có dấu cách và gửi nó qua điện thoại. Rõ ràng iOS vẫn sẽ cố xử lý tất cả các con số. Một phần của mẹo xuất phát từ thực tế là đầu vào bàn phím được ưu tiên hơn so với lệnh xóa dữ liệu. Vì vậy trên thực tế, Secure Enclave vẫn đang đếm các nỗ lực nhập thất bại nhưng việc xóa không xảy ra trước khi điện thoại xử lý xong đầu vào. Điều đó có nghĩa là nếu bạn lặp qua tất cả các sự kết hợp của con số, nó có thể vượt mặt.

Secure Enclave được tách biệt hoàn toàn với các thành phần khác trên iPhone.

Kết quả là, mật mã gồm 4 chữ số thường mất từ 3-5 giây để xử lý, tương đương khoảng 1 giờ cho 100 sự kết hợp giữa các con số. Và trong trường hợp xấu nhất phải trải qua 9999 kết hợp, thời gian xử lý sẽ lâu hơn. Mọi thứ cũng diễn ra với mã gồm 6 chữ số - hiện đang là độ dài mặc định của iOS. Điều thú vị là phương pháp hack mới có thể vượt mặt ngay cả với iOS 11.3.

Rõ ràng Apple sẽ phải quan tâm đến biện pháp bẻ khóa này của Hickey, bởi lẽ đây có thể đang là phương pháp mở khóa an ninh trên iPhone. Các công ty như Grayshift đã tạo ra một chiếc máy để bẻ khóa iPhone, và có thể nó dựa vào hoạt động đó. Để giải quyết điều này, iOS 12 đã có một chế độ hạn chế USB nhằm ngăn không cho cổng Lightning được sử dụng để giao tiếp với các thiết bị khác nếu điện thoại chưa được mở khóa trong 1 giờ.

Ngoài lý do sợ Apple vá lỗ hổng bảo mật này, người ta còn phát hiện ra một nguyên do khác.