Bí ẩn bên trong hoạt động của các nhóm tội phạm công nghệ cao

Những nhóm tội phạm an ninh mạng đang hoạt động không khác gì cách một công ty hay tập đoàn vận hành, thậm chí có cả CEO hay quản lý dự án. Họ hoạt động trong giờ hành chính, họ nghỉ ngơi vào cuối tuần, họ có giờ giấc thường lệ, và họ cũng có kỳ nghỉ.

Các nhóm tội phạm trong thế giới ảo cạnh tranh với nhau về khách hàng, những nhân tài xuất sắc và cả những người lãnh đạo cấp cao với vai trò như CEO để giúp cả nhóm tuân thủ trật tự và hướng tới móc túi người dùng. Các nhà nghiên cứu từ IBM và Google mô tả cách thức nhóm tội phạm hoạt động tương tự một công ty hay doanh nghiệp. "Chúng ta có thể thấy kỷ luật của nhóm tội phạm, họ hoạt động trong giờ hành chính, họ nghỉ ngơi vào cuối tuần, họ có giờ giấc thường lệ, và họ cũng có kỳ nghỉ", chuyên gia Caleb Barlow, phụ trách mảng An ninh của IBM Security cho biết. "Mỗi tổ chức lại có sự khác biệt. Với tội phạm có tổ chức, chắc chắn là có ông trùm và nhiều nhà thầu phụ, giống như nhà thầu xây nhà cùng thợ điện, thợ nước. Hiểu được cấu trúc hacker xây dựng tổ chức của mình là vô cùng quan trọng với các công ty khi đối phó, bởi thế giới ngầm hoạt động song song với nền kinh tế rộng lớn bên ngoài.

Thiết lập và hoàn thành chỉ tiêu hàng quý

Trong cơ cấu của một nhóm tội phạm mạng, bên dưới CEO sẽ có các thành viên quản lý dự án được thuê ngoài hay tự lập, nhằm triển khai các thành phần khác nhau của mỗi vụ tấn công bảo mật. Nếu mục tiêu là kiếm tiền từ tấn công và đánh cắp thông tin từ một tổ chức, một số các quản lý dự án sẽ đảm nhiệm các chức năng khác nhau trong phạm vi khả năng của mình. Chuyên gia phần mềm độc hại sẽ bắt đầu bằng việc mua hoặc thay đổi một sản phầm nhằm chiếm lấy phần thông tin cần thiết nhóm tội phạm yêu cầu. Một chuyên gia khác sẽ gửi thư lừa đảo nhằm rải phần mềm độc hại tới các công ty đối tượng. Một khi phần mềm được đưa đến đích, chuyên gia thứ ba sẽ mở rộng truy cập của cả nhóm vào tổ chức mục tiêu, và tìm kiếm thông tin đặc biệt mà nhóm tội phạm muốn kiếm lời trên thị trường chợ đen.

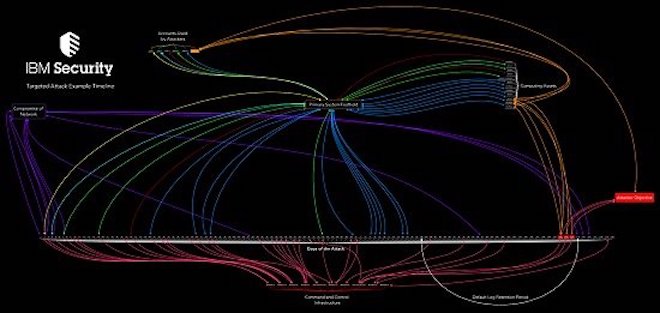

(Nguồn: IBM)

IBM cung cấp một hình ảnh minh họa cho một cuộc tấn công thực tế diễn ra trong 120 vào một công ty thuộc top Fortune 500 từ góc nhìn của nhóm tội phạm thực hiện nó (Xem hình lớn tại đây). Mục tiêu của cuộc tấn công này là đánh cắp và phá hủy dữ liệu, các màu sắc khác nhau đại diện cho các chức năng khác nhau, theo chuyên gia Christopher Scott thuộc nhóm X-Force của IBM. Bên trái hình minh họa, các kẻ tấn công tập trung vào làm tổn thương mạng lưới doanh nghiệp để đặt chỗ đứng trong tổ chức doanh nghiệp. Những đối tượng còn lại tấn công vào các tài khoản nhân viên để đánh cắp dữ liệu cá nhân, từ đó tiếp cận vào các vùng thông tin nhạy cảm. Khoảng trống giữa dòng thời gian cho thấy các giai đoạn hacker tạm ngưng hành động nhằm tránh các cảm biến nhằm phát hiện bất thường của các công ty. Sau khi 120 ngày kết thúc, các đối tượng khác, biểu hiện bằng màu đỏ tươi, xuất hiện và hoàn thành công việc, sử dụng nhiều loại mã độc để xóa sạch dấu vết cũng như dữ liệu công ty.

Cùng cạnh tranh, cùng hợp tác

Các nhóm tội phạm không hoạt động trong môi trường chân không. Chuyên gia Andres Guerrero-Saade, trưởng nhóm nghiên cứu tại Chronicle, công ty an ninh mạng của Alphabet, cho biết về những dịch vụ B2B tồn tại trong thị trường ngầm, hay thậm chí đánh cắp thành quả của đối thủ. "Nếu tôi là một nhà lập trình tốt, tôi sẽ tạo ra mã độc ransomware rồi bán, giống như những công ty bình thường. Nhưng không, tôi sẽ giữ lại và nếu bạn tìm được nạn nhân để lây nhiễm nó và kiếm tiền, tôi sẽ đòi 10% hoặc 20%".

Một vài nhà cung cấp dịch vụ như thế đã trải qua doanh thu tụt xuống trong những năm gần đây. Trong nửa đầu của thập niên 2010, một loại phần mềm độc hại mang tên banking trojan - đánh cắp thông tin người dùng để trộm tiền trong tài khoản của họ - trở nên phổ biến. Do đó, những kẻ cung cấp dịch vụ rửa tiền chuyên nghiệp được trọng dụng. Rồi gần đây là thời của ransomeware và tội phạm có thể kiếm tiền trực tiếp, nên nhu cầu dịch vụ kể trên đã giảm đáng kể.

Các nhóm tội phạm cũng có thành viên chịu trách nhiệm tích cực lấn chiếm lãnh thổ của đối thủ cạnh tranh. Điều này khá phổ biến trong lĩnh vực tấn công DDoS, khi mà mạng lưới máy tính của công ty mục tiêu bị từ chối dịch vụ. Dịch vụ tấn công DDoS được nhóm tội phạm cung cấp trên mạng lưới có hàng chục, hàng trăm nghìn máy tính đã bị tấn công trước đó, hay còn gọi là botnet. Chuyên gia Guerrero-Saade cho biết không hiếm việc tấn công DDoS được thực hiện trên máy tính thuộc mạng của đối thủ, và cả botnet cũng bị chiếm. Càng nhiều máy tính trong botnet, nhóm tội phạm hoạt động càng hiệu quả.

Càng lớn mạnh, càng dễ thất bại

Các công ty ngày càng tiến bộ trong xác định dấu hiệu của nhiều tổ chức tội phạm khác nhau. Đôi khi, nhóm tội phạm lớn mạnh và quy củ quá mức dẫn đến việc dễ bị phát hiện hơn. Dyre, một băng nhóm tội phạm chuyên về banking trojans đã bị tóm gọn vào năm 2015 do quy mô trở lên quá lớn. Với những tổ chức hoạt động theo kiểu quy củ chặt chẽ, hoạt động của chúng sẽ dễ đoán biết hơn trước. Việc nắm bắt được xu thế nói trên là quan trọng với các công ty khi đối phó với tội phạm công nghệ cao, đặc biệt khi ngân sách không phải vô hạn.

Ngày 28/1/1986 NASA phóng tàu con thoi Challenger lên vũ trụ nhưng chỉ 73 giây sau đó nó đã nổ tung ngay trên bầu trời Đại Tây...