Phơi bày bí mật của các hacker chuyên tống tiền bằng mã độc

Hệ sinh thái mã độc tống tiền bao gồm nhiều đối tượng đảm nhiệm những vai trò khác nhau.

Để giúp các tổ chức hiểu hơn về cách thức hoạt động của hệ sinh thái mã độc tống tiền và cách phòng chống, trong các nhà nghiên cứu của Kaspesky vừa thâm nhập sâu vào các diễn đàn darknet, qua đó nghiên cứu kỹ các băng nhóm như REvil, Babuk và các băng nhóm khác để phơi bày một số thông tin về loại mã độc này.

Mã độc tống tiền là một cách "kiếm ăn" đang nổi lên của tội phạm mạng.

Theo Kaspesky, nhiều quan điểm cho rằng các băng nhóm tống tiền bằng mã độc là các băng nhóm thực sự - gắn kết chặt chẽ, cùng nhau vượt qua nhiều khó khăn thử thách, tương tự như các băng nhóm như trong phim Bố già. Tuy nhiên thực tế không phải vậy, nó gần giống với thế giới của "The Gentlemen" (Các quý ông) của đạo diễn Guy Ritchie hơn, trong đó nhiều đối tượng khác nhau - phát triển, quản trị bot, bán truy cập, khai thác ransomware tham gia vào hầu hết các cuộc tấn công, cung cấp dịch vụ cho nhau thông qua các web chợ đen.

Các đối tượng này thường gặp nhau trên các diễn đàn darknet chuyên biệt. Nhưng ngược lại, những băng nhóm lớn, nổi tiếng hoạt động theo cách riêng chứ không thường xuyên sử dụng các trang web như vậy. Ngoài ra còn có một số nhóm nổi tiếng khác thường xuyên đăng tải những lời chào hàng và cập nhật tin tức của chúng trên diễn đàn hacker bằng cách sử dụng chương trình liên kết. Chương trình liên kết này là sự hợp tác giữa đối tượng điều hành nhóm tống tiền bằng mã độc và các đồng phạm để chia sẻ lợi nhuận, trong đó đối tượng điều hành mã độc tống tiền nhận từ 20 - 40% lợi nhuận, các đối tượng còn lại nhận về 60 - 80% lợi nhuận.

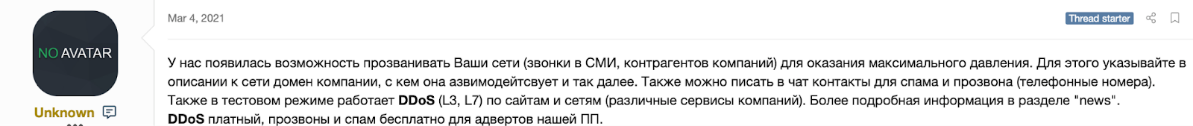

REvil công bố khả năng thực hiện cuộc gọi đến các phương tiện truyền thông và các đối tác của mục tiêu để gia tăng áp lực trả tiền chuộc.

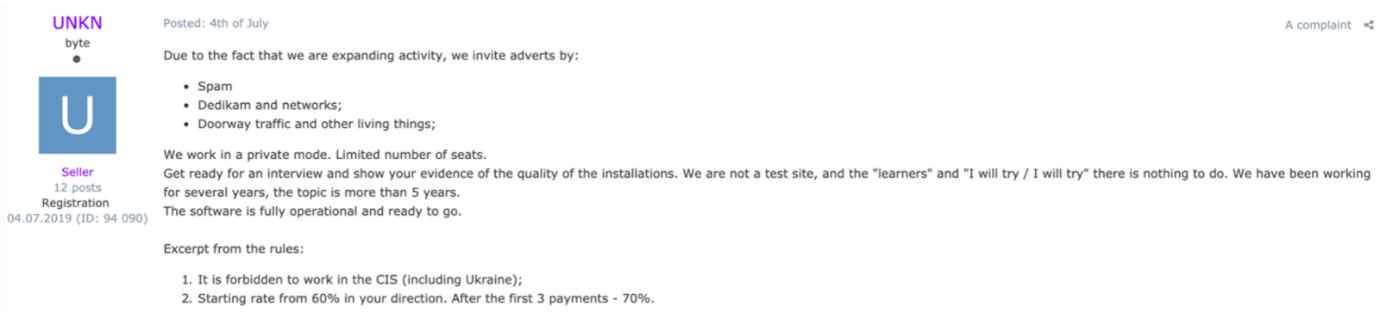

Ví dụ về các lời chào hàng trong đó liệt kê các điều kiện thanh toán trong chương trình liên kết.

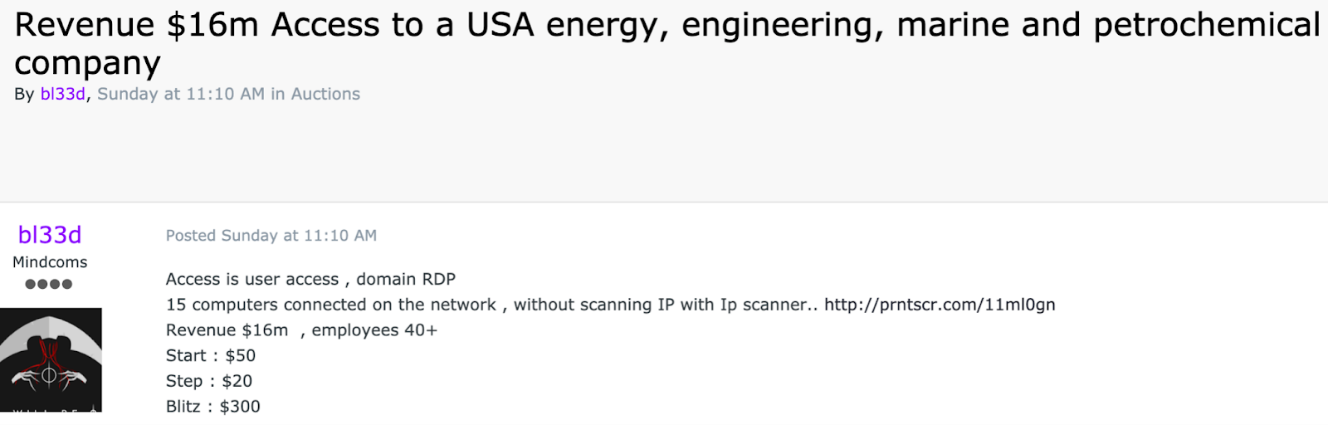

Việc lựa chọn những đối tác này là một quá trình tinh vi với các quy tắc cơ bản do đối tượng điều hành mã độc tống tiền đặt ra ngay từ đầu, bao gồm các tiêu chí về vị trí địa lý và thậm chí cả quan điểm chính trị của đối tượng liên kết. Đặc biệt, chúng có thể tìm thấy nhau qua hình thức đấu giá hoặc với giá cố định, khởi điểm từ 50 USD. Trong khi đó, nạn nhân bị tống tiền bằng mã độc được lựa chọn dựa trên cơ hội thành công.

Nhìn chung, các đối tượng gây lây nhiễm mã độc và những đối tượng thực sự vận hành mã độc tống tiền thường là các nhóm khác nhau, được hình thành chỉ vì mong muốn tìm kiếm lợi nhuận. Những kẻ trực tiếp tấn công thường là chủ sở hữu mạng botnet, điều hành các chiến dịch lớn và bán sỉ quyền truy cập vào máy của các nạn nhân. Chúng cũng có thể bán quyền truy cập các lỗ hổng an ninh bảo mật đã được công bố trong các phần mềm có kết nối internet, như VPN hoặc cổng truy cập email.

Ví dụ về chào bán quyền truy cập vào RDP của một tổ chức.

Đối tượng tấn công cũng sử dụng các diễn đàn mã độc tống tiền để đưa ra các lời chào hàng khác. Một số đối tượng khai thác mã độc tống tiền bán các mẫu mã độc và công cụ phát triển mã với giá từ 300 - 4.000 USD. Ngoài ra, chúng có thể cung cấp mã độc tống tiền dưới dạng thuê bao, trong đó mã độc tống tiền sẽ được bán như các gói dịch vụ và sẽ được các đối tượng phát triển hỗ trợ liên tục, giá thành các gói có thể dao động từ 120 USD/tháng đến 1.900 USD/năm.

Craig Jones - Giám đốc bộ phận Tội phạm mạng của INTERPOL nhận định: “Trong hai năm qua, chúng tôi thấy tội phạm mạng đã sử dụng mã độc tống tiền ngày càng táo bạo. Các tổ chức bị tấn công không chỉ là doanh nghiệp và cơ quan chính phủ, mà các đối tượng khai thác mã độc phần mềm còn sẵn sàng tấn công các doanh nghiệp thuộc bất cứ quy mô nào”.

Còn Dmitry Galov - nhà nghiên cứu bảo mật tại nhóm Nghiên cứu và Phân tích Toàn cầu của Kaspersky nhận định: “Hệ sinh thái mã độc tống tiền là một hệ sinh thái phức tạp với nhiều lợi ích liên quan. Đó là một thị trường linh hoạt với nhiều đối tượng tham gia. Một số đối tượng hoạt động theo hình thức tận dụng cơ hội. Một số khác rất chuyên nghiệp và cao cấp, không lựa chọn các mục tiêu cụ thể mà có thể nhắm tới bất kỳ tổ chức nào, doanh nghiệp dù lớn hay nhỏ, miễn là có thể tiếp cận được”.

Theo Galov, hoạt động của chúng đang phát triển mạnh mẽ và sẽ còn tiếp tục tồn tại dai dẳng. Tuy nhiên, chỉ cần áp dụng các biện pháp bảo mật khá đơn giản là đã có thể bảo vệ tổ chức được an toàn trước các đối tượng tấn công. Do đó, ngoài các phương pháp tiêu chuẩn như cập nhật phần mềm thường xuyên và tạo các bản sao lưu dự phòng tách biệt, còn có nhiều động thái khác mà các tổ chức có thể thực hiện để tự bảo vệ.

Các nhà nghiên cứu bảo mật tại Check Point vừa phát hiện hàng loạt ứng dụng Android có bảo mật kém, khiến người dùng...

Nguồn: [Link nguồn]