Cảnh báo năm 2022 sẽ là năm "hưng thịnh" của mã độc tống tiền

Nếu năm ngoái chúng ta nói rằng ransomware đang trong giai đoạn phát triển thì năm nay nó đã tiến đến giai đoạn hưng thịnh, Kaspersky cảnh báo.

Hãng bảo mật Kaspersky vừa phát đi thông tin cảnh báo, hoạt động của ransomware (mã độc tống tiền) đã trải qua một chặng đường dài. Chúng tiếp tục phát triển và thành công bất chấp sự chấm dứt của một số băng nhóm khét tiếng nhất. Chúng tìm ra những cách khác thường để tấn công nạn nhân, làm cho các cuộc tấn công của mình phù hợp hơn.

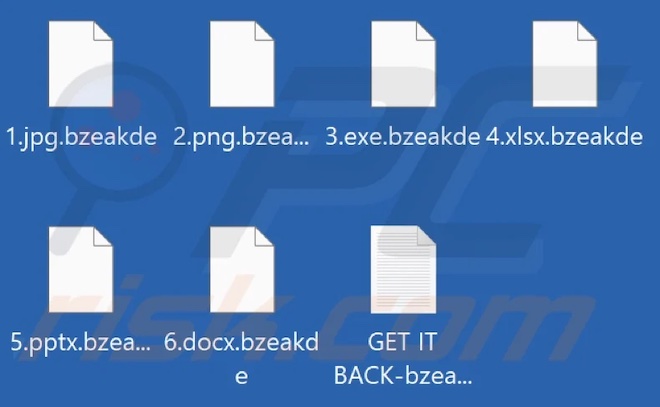

Mã độc tống tiền đang không ngừng phát triển. (Ảnh minh họa)

Theo Kaspersky, xu hướng đầu tiên cần lưu ý là việc các nhóm ransomware sử dụng ngày càng nhiều các khả năng đa nền tảng. Ngày nay, chúng nhắm mục đích làm hỏng nhiều hệ thống nhất có thể với cùng một phần mềm độc hại bằng cách viết mã có thể được thực thi trên nhiều hệ điều hành cùng lúc.

Chẳng hạn, Conti - một trong những nhóm ransomware hoạt động tích cực nhất, đã phát triển một biến thể, được phân phối thông qua các chi nhánh được chọn và nhắm mục tiêu vào Linux.

Hay vào cuối năm 2021, Rust và Golang - các ngôn ngữ lập trình đa nền tảng đã trở nên phổ biến hơn. Khi đó, BlackCat - một băng nhóm phần mềm độc hại tự xưng là “thế hệ tiếp theo” đã tấn công hơn 60 tổ chức kể từ tháng 12/2021. Chúng viết phần mềm độc hại bằng Rust. Còn Golang đã được sử dụng trong ransomware bởi DeadBolt.

Một số tập tin bị mã hóa bởi mã độc BlackCat.

Đáng chú ý, trong suốt cuối năm 2021 và đầu năm 2022, một số nhóm đã phát triển và triển khai các bộ công cụ hoàn chỉnh giống với các bộ công cụ của các công ty phần mềm lành mạnh. Lockbit nổi bật như một ví dụ đáng chú ý về sự phát triển của băng đảng ransomware.

Tổ chức này tự hào có một loạt các cải tiến so với các đối thủ của mình, bao gồm các bản cập nhật và sửa chữa thường xuyên đối với cơ sở hạ tầng của mình. Chúng cũng lần đầu tiên giới thiệu StealBIT - một công cụ lọc ransomware tùy chỉnh cho phép lọc dữ liệu ở tốc độ cao nhất từ trước đến nay, là một dấu hiệu cho thấy sự nỗ lực của nhóm đối với các quy trình tăng tốc các phần mềm độc hại.

Xu hướng thứ ba mà các chuyên gia Kaspersky đã cảnh báo là kết quả của tình hình địa chính trị, đề cập đến cuộc xung đột ở Ukraine đã ảnh hưởng nặng nề đến bối cảnh ransomware. Mặc dù các cuộc tấn công như vậy thường liên quan đến tấn công có chủ đích APT (Advanced Persistent Threat), nhưng Kaspersky đã phát hiện một số hoạt động chính trên các diễn đàn tội phạm mạng và hành động của các nhóm ransomware để đối phó với tình huống này.

"Ngay sau khi xung đột bắt đầu, các nhóm ransomware đã chọn phe, dẫn đến các cuộc tấn công có động cơ chính trị của một số băng ransomware ủng hộ Nga hoặc Ukraine. Một trong những phần mềm độc hại mới được phát hiện trong cuộc xung đột là Freeud, được phát triển bởi những người ủng hộ Ukraine. Freeud có chức năng xóa sạch. Nếu phần mềm độc hại chứa danh sách các tệp, thay vì mã hóa, phần mềm độc hại sẽ xóa chúng khỏi hệ thống", Kaspersky công bố phát hiện của mình.

“Nếu năm ngoái chúng ta nói rằng ransomware đang trong giai đoạn phát triển thì năm nay nó đã tiến đến giai đoạn hưng thịnh. Mặc dù các nhóm ransomware lớn từ năm ngoái đã bị loại bỏ, các nhân tố mới đã xuất hiện với những kỹ thuật chưa từng thấy trước đây”, ông Dmitry Galov - nhà nghiên cứu bảo mật cấp cao tại nhóm Nghiên cứu và Phân tích toàn cầu (GreAT) của Kaspersky nhận xét.

Đối tượng lừa đảo thường trao đổi với khách hàng MoMo qua Facebook hay Zalo, gửi mã QR và yêu cầu khách hàng thanh toán giúp đơn hàng sau đó sẽ trả tiền lại.

Nguồn: [Link nguồn]