Cơ chế hoạt động và cách phòng tránh lỗ hổng Heartbleed

Symantec mới đây đã đăng tải một bài viết trên blog về ảnh hưởng của mối đe dọa bảo mật Heartbleed đối với các thiết bị của người dùng và đối với kỷ nguyên “mọi thứ đều kết nối Internet”.

Symantec mới đây đã đăng tải một bài viết trên blog về ảnh hưởng của mối đe dọa bảo mật Heartbleed đối với các thiết bị của người dùng và đối với kỷ nguyên “mọi thứ đều kết nối Internet” (IoT - The Internet of Things). Mặc dù đã có rất nhiều bài viết đề cập tới mối đe dọa bảo mật Heartbleed, bài viết trên blog của Symantec đưa ra một góc độ phân tích mới về mức độ ảnh hưởng của Heartbleed đối với người dùng cá nhân và doanh nghiệp trong tương lai gần.

Khi hầu hết những thông tin liên quan tới Heartbleed đã được công bố rộng rãi trên nhiều trang web, mối đe dọa bảo mật này thực sự gây ra hậu quả nhiều hơn thế. Mặc dù hầu hết các trang web phổ biến đã khắc phục được lỗi, điều này không có nghĩa là người dùng có thể lơ là cảnh giác.

Heartbleed làm ảnh hưởng tới các phần mềm ở máy khách (client software) như trình duyệt web, chương trình quản lý email, chat, chia sẻ dữ liệu FTP, các ứng dụng di động, kết nối VPN, các chương trình cập nhật phần mềm - đây chỉ là một số nhỏ những ứng dụng bị ảnh hưởng. Nói tóm lại, bất kỳ chương trình nào tương tác thông qua các giao thức bảo mật SSL/TLS sử dụng phiên bản OpenSSL chứa lỗ hổng bảo mật đều có thể bị tấn công.

Hơn nữa, Heartbleed ảnh hưởng tới rất nhiều máy chủ khác ngoài những máy chủ web, trong đó có máy chủ proxies, máy chủ media, máy chủ game, máy chủ cơ sở dữ liệu, máy chủ chat và máy chủ FTP.

Các thiết bị phần cứng cũng không miễn nhiễm với mối đe dọa bảo mật này. Nó có thể ảnh hưởng tới các bộ định tuyến routers, các hệ thống điện thoại doanh nghiệp (FBXes) và nhiều nhiều thiết bị khác nữa trong kỷ nguyên “mọi thứ đều kết nối Internet”.

Việc tấn công những máy chủ phần mềm và phần cứng này thông qua lỗ hổng bảo mật Heartbleed được thực hiện theo cách tương tự như tấn công vào một trang web có chứa lỗ hổng bảo mật. Tuy nhiên, những tấn công vào các phần mềm máy khách, về cơ bản có thể được thực hiện theo phương thức ngược lại.

Thông thường, việc khai thác lỗ hổng Heartbleed được mô tả là tấn công bằng cách gửi một thông điệp có chứa Heartbleed độc hại tới máy chủ có lỗ hổng. Sau đó máy chủ sẽ để lộ những dữ liệu cá nhân. Tuy nhiên, phương thức ngược lại cũng khả thi.

Một chương trình trên máy khách chứa lỗ hổng có thể kết nối tới một máy chủ, và máy chủ này có thể gửi thông điệp kèm Heartbleed độc hại tới trình khách. Sau đó, chương trình trên máy khách sẽ phản hồi lại với những dữ liệu phụ được tìm thấy trong bộ nhớ của nó, điều này tiềm ẩn nguy cơ lộ thông tin cá nhân và các dữ liệu cá nhân khác.

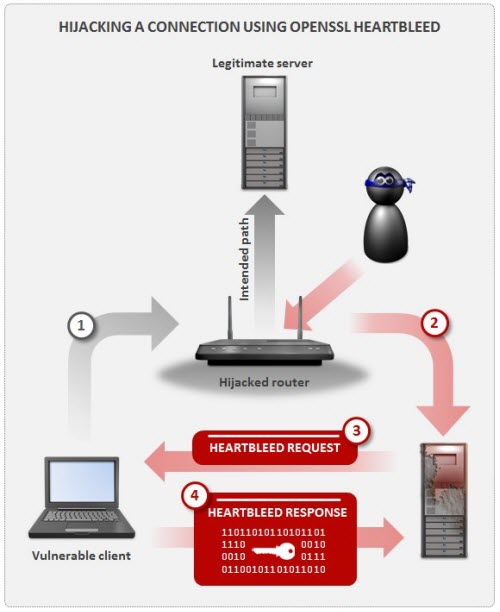

Minh họa một trình khách có chứa lỗ hổng bị tấn công theo phương thức ngược lại với tấn công vào một máy chủ.

May mắn thay, dù các trình khách có chứa lỗ hổng thì việc khai thác lỗ hổng cũng khó thực hiện ngoài đời thực. Hai thủ thuật tấn công chủ đạo là hướng dẫn khách hàng truy nhập vào một máy chủ SSL/TLS độc hại và/hoặc lấy cắp một kết nối qua một điểm yếu không liên quan. Cả hai phương pháp đều thực sự khá phức tạp đối với những kẻ tấn công.

Hướng khách hàng tới một máy chủ độc hại

Ví dụ đơn giản nhất về việc làm thế nào một khách hàng có thể bị khai thác đó là thông qua một trình duyệt web có chứa lỗ hổng. Kẻ tấn công chỉ cần thuyết phục nạn nhân truy nhập vào một liên kết URL độc hại để cho phép máy chủ tấn công đạt quyền truy nhập vào bộ nhớ của trình duyệt web. Điều này khiến các nội dung đứng trước nguy cơ bị rò rỉ, như cookie của các phiên trước, các trang web đã xem, dữ liệu và những thông tin cá nhân người dùng đều có thể bị lộ.

Hầu hết các trang web phổ biến không sử dụng OpenSSL, và các thư viện dịch vụ bảo mật mạng (NSS libraries) là không có lỗ hổng bảo mật để Heartbleed có thể khai thác được. Tuy nhiên, nhiều dòng lệnh trên trình khách web có sử dụng OpenSSL (giả dụ dòng lệnh wget và curl) - đây chính là các lỗ hổng có thể bị tận dụng.

Kẻ tấn công cần phải lừa phỉnh người dùng truy nhập vào một trang web độc hại, rằng vào trang web đó có thể giúp họ loại bỏ một số rủi ro. Tuy nhiên, điều này không phải lúc nào cũng cần thiết. Thử tưởng tượng một dịch vụ dịch thuật trực tuyến mà ở đó người ta cung cấp dịch vụ tự động với đường liên kết URL tới một trang web tiếng Pháp và dịch vụ này sẽ tự động chuyển nội dung sang tiếng Anh.

Đằng sau đó, dịch vụ này sẽ lấy toàn bộ nội dung của trang web tiếng Pháp sử dụng trình khách phụ trợ riêng của nó. Nếu bạn cung cấp đường dẫn URL tới một máy chủ độc hại, trình khách phụ trợ này có thể bị khai thác và kẻ tấn công có thể lấy được những thông tin nhạy cảm, như mã nguồn và những thông tin truy nhập từ trang web dịch thuật này.

Lấy cắp một kết nối

Như mô tả ở trên, việc chuyển hướng trình khách tới một máy chủ độc hại đòi hỏi trình khách đó phải được hướng dẫn truy nhập vào các máy chủ chỉ định. Tuy nhiên, nhiều trình khách sẽ chỉ kết nối với một tên miền được cài đặt sẵn hoặc được thiết lập sẵn. Trong những trường hợp này, trình khách sẽ vẫn có thể bị khai thác.

Trong các mạng chia sẻ mở như các mạng Wi-Fi công cộng, lưu lượng mạng có thể được xem và điều chỉnh bởi những người lạ, điều này cho phép các kẻ tấn công chuyển hướng các trình khách chứa lỗ hổng.

Thông thường, các công nghệ bảo mật SSL/TLS (giả dụ HTTPS, duyệt web mã hóa) là một trong những giải pháp cho vấn đề này, bởi vì việc mã hóa ngăn chặn bị xem lén và chuyển hướng. Tuy nhiên, một kẻ tấn công có thể gửi nhiều thông điệp Heartbleed độc hại trước khi các phiên SSL/TLS được thiết lập hoàn chỉnh.

Một kẻ tấn công có thể tham gia vào một mạng công cộng và xem lén thông tin của các nạn nhân tiềm năng. Khi một nạn nhân tiềm năng sử dụng một trình khách có chứa lỗ hổng để thiết lập một kết nối SSL/TLS tới một máy chủ chính thống, kẻ tấn công sẽ chuyển hướng kết nối tới một máy chủ độc hại.

Trước khi kết nối SSL/TLS được thiết lập hoàn chỉnh và có khả năng ngăn chặn mọi sự chuyển hướng, kẻ tấn công đã có thể gửi nhiều thông điệp Heartbleed độc hại để trích xuất những nội dung nằm trong bộ nhớ máy tính của nạn nhân.

Lời khuyên cho các doanh nghiệp

- Đây là một lỗ hổng bảo mật thuộc thư viện OpenSSL và không phải là lỗi nằm trong SSL/TLS hay những chứng nhận được Symantec đưa ra. Bất kỳ ai đang sử dụng OpenSSL 1.0.1 tới 1.0.1f nên cập nhật bản vá mới nhất của phần mềm (1.0.1g) hoặc thiết lập lại OpenSSL để loại bỏ Heartbleed.

- Sau khi nâng cấp lên phiên bản OpenSSL vá lỗi, nếu bạn nghi ngờ rằng chứng nhận trên máy chủ web của bạn có thể đã bị lộ, lấy cắp hoặc bị khai thác, hãy liên hệ với đơn vị cấp chứng nhận để thay thế.

- Cuối cùng, các doanh nghiệp cũng nên cân nhắc thiết lập lại mật khẩu của người dùng cuối - có thể đã bị lộ trên bộ nhớ máy chủ.

Lời khuyên cho người dùng cuối

- Người dùng cuối nên cảnh giác rằng dữ liệu của mình có thể đã bị lộ cho một bên thứ ba vì sử dụng nhà cung cấp dịch vụ có chứa lỗ hổng bảo mật.

- Theo dõi để biết bất kỳ thông báo nào từ nhà cung cấp dịch vụ bạn sử dụng. Khi nhà cung cấp dịch vụ liên hệ và thông báo với người dùng rằng nên thay mật khẩu, người dùng nên làm như vậy.

- Tránh những email lừa đảo từ những kẻ tấn công yêu cầu bạn cập nhật mật khẩu, tránh truy nhập vào những website lạ, chỉ nên truy nhập vào những tên miền chính thống.

- Sử dụng các dịch vụ và website uy tín bởi họ sẽ là những người đầu tiên vá lỗ hổng bảo mật này.

- Theo dõi tài khoản ngân hàng và thẻ tín dụng để phát hiện những khoản chi tiêu bất thường nào.

Lời khuyên khác

- Tránh truy nhập vào những tên miền lạ với bất kỳ phần mềm trình khách nào.

- Ngừng sử dụng các dịch vụ proxy chưa được vá lỗi.

- Cập nhật phần cứng và phần mềm ngay khi nhà sản xuất công bố bản vá.

- Sử dụng một trình khách VPN và những dịch vụ được đảm bảo không bị ảnh hưởng bởi Heartbleed khi truy nhập trên các mạng công cộng.

Ngoài ra, đoạn video sau đây cung cấp những thông tin tổng quan nhất về mối đe dọa Heartbleed, cùng với những mẹo cho người dùng cuối.

Video: Nên làm gì khi đứng trước lỗ hổng bảo mật Heartbleed?