Nga: Xém mất 130.000 USD vì hacker giở trò tinh vi

Đính kèm tập tin chứa mã độc trong email, sau đó cài key logger và một phần mềm độc hại khác vào máy tính, hacker đã toàn quyền kiểm soát máy tính của kế toán của một công ty tại Nga.

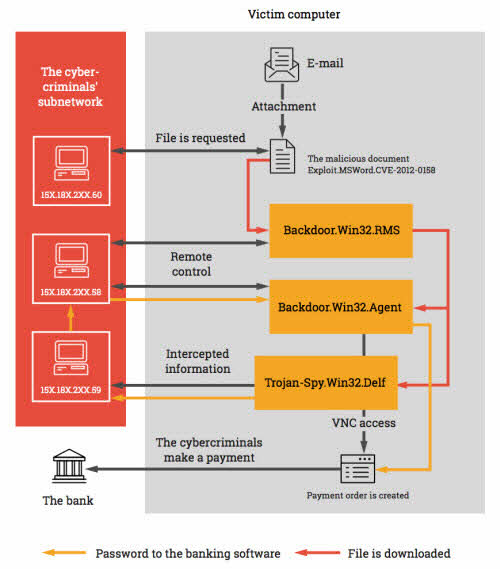

Cụ thể, tội phạm mạng đã lây nhiễm mã độc vào hệ thống máy tính của công ty bằng cách gửi email mạo danh cơ quan thuế nhà nước với mã độc đính kèm. Sau đó, những kẻ tấn công còn sử dụng phiên bản sửa đổi của một chương trình hợp pháp để có được quyền truy cập từ xa vào máy tính của kế toán trong công ty.

Tuy nhiên, ngân hàng đã cố gắng chặn giao dịch ăn cắp 130.000 USD sau khi phát hiện công ty này chính là mục tiêu của tội phạm mạng. Song bọn tội phạm đã kịp tẩu tán thành công 8.000 USD. Việc phải thanh toán khoản tiền 8.000 USD là quá nhỏ để phát sinh một báo động đến các ngân hàng cũng như yêu cầu bổ sung xác thực từ kế toán công ty. Chính sự chủ quan này là cơ hội để bọn tội phạm mạng lộng hành.

Cuộc chiến với tội phạm mạng chưa bao giờ có hồi kết. (Ảnh minh họa: Internet)

Các chuyên gia tại nhóm phản hồi khẩn cấp trên toàn cầu của Kaspersky Lab (Gert) đã nhận được ổ đĩa cứng của máy tính bị tấn công. Họ nghiên cứu và phát hiện ra nội dung email khả nghi gửi theo tên của cơ quan thuế nhà nước, yêu cầu cung cấp một số tài liệu ngay lập tức theo tập tin Microsoft Office Word đính kèm. Tuy nhiên, khi tài liệu được mở, nó sẽ tự động tải một chương trình độc hại vào máy tính nạn nhân để khai thác lỗ hổng CVE-2012-0158.

Ngoài ra, trên ổ đĩa cứng này, mà các chuyên gia của Gert còn phát hiện ra bản sửa đổi của một chương trình hợp pháp được thiết kế để truy cập máy tính từ xa. Chương trình này thường được sử dụng bởi kế toán, người quản trị hệ thống. Tuy nhiên, phiên bản phát hiện trên máy tính của nạn nhân đã được thay đổi để che giấu sự hiện diện của nó trong hệ thống với các biểu hiện như biểu tượng trong Windows Taskbars bị ẩn, các khóa registry bị thay đổi cài đặt và các giao diện hiển thị đã bị vô hiệu hóa.

Đây không phải là chương trình độc hại duy nhất được phát hiện, điều tra sau đó cho thấy, với sự giúp đỡ của Backdoor.Win32.RMS, tội phạm mạng đã tải về Trojan Backdoor.Win32.Agent vào máy tính nạn nhân. Với Backdoor.Win32.Agent, chúng đã chiếm quyền kiểm soát máy tính, tạo ra một lệnh thanh toán từ xa bất hợp pháp.

Một quy trình tấn công quen thuộc của hacker.

Vậy câu hỏi được đặt ra là: Làm thế nào mà tội phạm mạng có mật khẩu của kế toán viên để thực hiện giao dịch?

Các chuyên gia tiếp tục điều tra và phát hiện một chương trình độc hại khác mang tên Trojan-Spy.Win32.Delf, đó là key logger ghi lại thao thác nhập từ bàn phím. Bằng cách này, tội phạm mạng có thể đánh cắp mật khẩu của kế toán và thực hiện giao dịch bất hợp pháp.

Khi cuộc điều tra gần hoàn tất, các chuyên gia phát hiện thêm một thực tế đáng ngạc nhiên: Tội phạm mạng đã mắc lỗi trong cấu hình máy chủ C&C của chúng, điều này cho phép các chuyên gia bảo mật phát hiện ra địa chỉ IP của máy tính bị nhiễm Trojan-Spy.Win32.Delf và cảnh báo về mối đe dọa đến người dùng.

Chuyên gia của Kaspersky tư vấn cho các tổ chức sử dụng hệ thống ngân hàng từ xa nên:

- Thiết lập xác thực nhiều bước đáng tin cậy.

- Đảm bảo các phần mềm cài đặt trên máy tính của công ty được cập nhật kịp thời (đặc biệt là máy tính được sử dụng trong bộ phận tài chính).

- Bảo vệ máy tính với một giải pháp bảo mật, đào tạo nhân viên để nhận ra và phản ứng nhanh nhạy với những dấu hiệu của cuộc tấn công.